Источник: сайт “Российской газеты”

Заявлению президента РФ предшествовало (cм. ниже) заявление президента Microsoft. “Ответственность за распространение вируса-вымогателя WannaCry частично лежит на правительствах и спецслужбах разных стран. – написал Брэд Смит (Brad Smith) в своем блоге. -- "Мы видели, что данные об уязвимостях, которые собирало ЦРУ, были опубликованы на Wikileaks, теперь же данные об уязвимостях, украденные из АНБ, затронули пользователей по всему миру”.

Источник: сайт “РИА Новости”

В то же время известно (cм., например, публикацию “Криптовымогатель WannaCry атакует своих жертв через эксплойт Microsoft SMB”), что создание вируса WannaCry стало возможным лишь благодаря наличию уязвимости в операционных системах семейства Windows.

Справедливости ради надо отметить, что заплатки, устраняющие данную уязвимость в операционных системах Windows Vista/7/8.1/10/Server 2008/ Server 2008 R2, Windows Server 2012/Server 2012 R2/ Server 2016 компания Microsoft выпустила (под названием "Обновление системы безопасности MS17-010") ещё в марте нынешнего года. Кто их не установил, тот сам виноват!

Однако известно, что широко распространены и другие операционные системы Windows – XP, 8, Server 2003, официальная поддержка которых прекращена Для них заплатки (патчи), закрывающие брешь MS17-010, компания Microsoft выпустила лишь 12 мая. Эти патчи закрывают уязвимость, через которую распространяется вирус WannaCry.

"От вируса WannaCry пострадали в первую очередь те пользователи, которые использовали ОС, для которых апдейтов не было, -- отмечает технический директор Cezurity Андрей Воронов. -- На предприятиях и в учреждениях до сих используется много “старых” ОС. Именно в связи с этим Майкрософту и пришлось экстренно выпустить обновления даже для тех ОС, поддержка которых прекращена".

Неизбежно возникает вопрос о роли антивирусных программ во всей этой истории с масштабной кибератакой, поразившей 150 стран мира. Помогли ли они “непропатченным пользователям” остановить угрозу, исходящую от вируса WannaCry или не помогли?

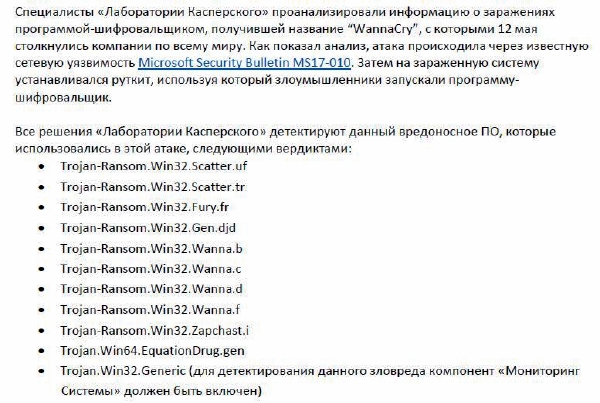

Объективных данных на этот счет нет, но представители компаний “Доктор Веб” и “Лаборатория Касперского” утверждают (см. ниже), что пользователи их программ от действий вируса-шифровальщика WannaCry не пострадали.

Источник: “Доктор Веб”, 15 мая 2017 г.

Источник: “Лаборатория Касперского”, 15 мая 2017 г.

Но есть и скептики. Технический директор Cezurity Андрей Воронов говорит: “В настоящее время антивирусная индустрия не может предложить сколь-нибудь фундаментального решения, которое позволило бы 100%-но защититься от «шифровальщиков». К примеру, появляется новая технология, способная заблокировать сто шифровальщиков. Но 101-й ее обманывает и все файлы пользователя шифруются. Также необходимо отметить, что обычно злоумышленники перед выпуском в свет тестируют свои изделия на всех основных антивирусах… Поэтому сегодня единственное действительно надежное средство от «шифровальщиков» -- это бэкап и такая сегментация сети, которая позволит минимизировать ущерб”.

Однако ясно то, что cпециалистам в области информационной безопасности и так было давно известно: если вы используете морально устаревшие операционные системы (или своевременно не устанавливается ИБ-заплатки на актуальные операционные системы), не используете современные антивирусные средства и не соблюдаете элементарные правила “компьютерной гигиены” (открываете подозрительные ссылки, читаете письма, пришедшие к вам от незнакомых адресатов, и так далее), то данные, находящиеся на ваших ПК, находятся в большой опасности.

Впрочем, от действий вируса WannaCry (и ему подобных) не застрахованы даже те кто тщательно соблюдает “компьютерную гигиену”. В “Справке Аналитического центра InfoWatch об атаке вируса WannaCry” отмечается, что “технология распространения данного вируса не требует никаких действий от пользователя — ни открытия файлов, ни чтения почты, ни перехода по ссылкам — только включённый компьютер с уязвимым Windows, подключённым к Интернету. Атака происходит через сетевую уязвимость “Microsoft Security Bulletin MS17-010”. Вирус шифрует файлы на зараженном компьютере, после чего требует отправить злоумышленникам от 300 до 600 долл. в биткоинах. Заражению подвержены компьютеры, где не установлены обновления Windows и не стоит свежий антивирус”. Так что не пренебрегайте обновлением ОС и антивирусов! Это, конечно, не гарантирует 100%-ной защиты ваших данных, но вероятность их потери резко уменьшает.

И ещё. На мой взгляд, криптовымогатель WannaCry наглядно показал всему миру, что надежды (см. апрельскую публикацию “Системы обеспечения кибербезопасности становятся интеллектуальнее”) на всемогущество искусственного интеллекта в ИБ-системах слегка преувеличены. Да, использование ИИ (AI) в системах обеспечения кибербезопасности может весьма эффективно предотвращать целенаправленные кибератаки (когда киберзлодеи многие недели, а то и месяцы изучают особенности ИБ-систем предолагаемый жертвы), но для предотвращения массовых кибератак (когда бьют не по “конкретным целям”, а “по площадям”) AI-системы обеспечения информационной безопасности едва ли эффективны. Впрочем, технологии не стоят на месте. И ситуация быстро меняется.

И в завершение заметки – две новости от Романа Чаплыгина, руководителя российской практики услуг по информационной безопасности PwC в России. Одна плохая, а другая хорошая. Плохая новость заключается в том, что “недавно были найдены еще несколько критических уязвимостей в OS Windows, например, в Windows Defender (CVE-2017-0290), что грозит еще более серьезными проблемами для владельцев уязвимых версий Windows. В данном случае рекомендуется наладить процесс управления обновлениями или максимально сократить время от появления обновления до его установки”.

А вот хорошая новость: “Сейчас силы многих лабораторий кибербезопасности, и нашей в том числе, сфокусированы на том чтобы разработать средство по расшифровке данных, и опыт подсказывает, что весьма вероятно такой способ будет найден, поэтому не стоит поддаваться панике”.

Фото:

Кстати, заплатки Windows выпустил еще месяц назад. Когда началась эта паника, я специально компьютеры наши проверил (у нас их 250+ штук) - не стояли они только на парочке пользовательских ПК, но там моя ошибка, почему-то были отключены автоматические обновления, а отчеты по софту я давно не просматривал.

Так что да, я с вами полностью согласен. Распространение вирусов - результат пренебрежения основами безопасности в сети.

http://www.10-strike.com/rus/blog/na-kakih-kompyuterah-net-obnovleniy-ot-wanna-cry/

https://sysadminblog.ru/microsoft/2017/05/17/kak-proverit-kakie-kompyutery-v-seti-uyazvimy-k-wannacry-wcry.html