Вот что, среди прочего, рассказал во время презентации новой версии решения “Kaspersky Internet Security для всех устройств” главный антивирусный эксперт ЛК Александр Гостев: “Наш российский пользователь весьма специфичен. Мы уже много лет изучаем, в каких странах мира и с какой частотой пользователи сталкиваются с инцидентами. И как показывает статистика, в минимальное число киберпередряг попадают пользователи в Японии и скандинавских странах. Почему? Потому что у них существует определенный паттерн поведения в Интернете: они посещают проверенные ресурсы, одни и те же. А вот пользователи из России и других стран СНГ демонстрируют худшие показатели. Они действительно “шарятся” в Интернете. Помимо бездумного перехода по ссылкам из социальных сетей, они нажимают на кучу баннеров, постоянно кликают на всплывающие окна с громкими заголовками. К тому же наши соотечественники по-прежнему любят пиратский софт - а ведь не секрет, что среди него очень часто встречаются модифицированные программы со встроенными бэкдорами. То есть, скачав с торрента такую программу и поставив ее, вы сразу даете злоумышленнику полный доступ к вашей системе. А торренты у нас очень популярны… Поэтому никогда не надо терять бдительность. Не стоит кликать на все ссылки, которые вам присылают. А пролистывая новостные сайты, не надо “вестись” на всплывающие баннеры”.

Однако обратите внимание: если раньше разного рода киберугрозы и кибернеприятности приходили к пользователям в основном со стороны исполняемых и неисполняемых файлов, в которых затаились зловредные коды, а затем появились так называемые “черви”, заползающие в компьютеры в основном через Интернет, то теперь определенную и порой весьма страшную угрозу людям несут “ интернет-вещи” (возможно, правильнее называть их “умными вещами”), доступ к которым получили киберзлодеи.

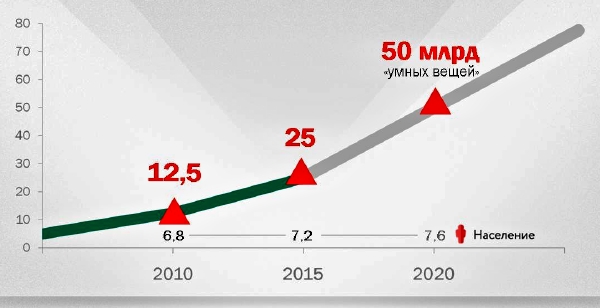

По некоторым оценкам (см. ниже), уже сейчас на одного жителя Земли в среднем приходится свыше трех “умных вещей”, а через пять лет их будет приходиться более шести.

Источник: презентация старшего антивирусного эксперта ЛК Сергея Ложкина “Интернет вещей”, август 2015 г.

Но, как известно, все имеет свои плюсы и минусы. Несколько печальных примеров из жизни пользователей , главными героями которых являются объекты Интернета вещей (Internet of Things, IoT) или, если угодно, Всеобъемлющего интернета (Internet of Everything, IoE), приводит (напоминает) старший антивирусный эксперт ЛК Сергей Ложкин.

Пример № 1 (Кардиостимулятор)

В 2013 г. исследователь Барнаби Джек обнаружил уязвимость в кардиостимуляторах. Разработанная им технология позволяла получить несанкционированный доступ к кардиостимулятору, в том числе подать на него смертельный разряд с ноутбука на расстоянии нескольких метров от жертвы. Кроме того, потенциальный злоумышленник имеет возможность перепрограммировать устройство, что позже может привести к сбою кардиостимулятора. “Понятно, что получив доступ к кардиостимулятору, злоумышленник может в любой момент вызвать смерть владельца этого устройства”, -- отмечает Сергей Ложкин.

Пример № 2 (Холодильник)

В начале 2014 г. эксперты из компании Proofpoint выявили ботнет, в который, наряду с обычными компьютерами, входила «умная» бытовая техника и электроника: роутеры, телевизоры, мультимедийные центры и по меньшей мере один холодильник. Ботнет использовался для рассылки спама. В данном случае под угрозой находятся жертвы DDoS-атаки, в которой используется ботнет, состоящий в том числе из умных холодильников. “Для владельца зараженного бытового устройства критичной опасности нет, -- говорит Сергей Ложкин. -- Но эксплуатация холодильника в злонамеренных целях может привести к его нестабильной работе и неработоспособности некоторых функций”.

Пример № 3 (Автомобили)

“Случаев взломов “умных” автомобилей много, -- подчеркивает Сергей Ложкин. – Так например, на конференции BlackHat 2014 исследователи Чарли Миллер и Крис Валашек продемонстрировали удаленный взлом автомобиля. Для получения доступа к системе машины им даже не пришлось проникать внутрь салона. Все необходимые манипуляции производились при помощи уязвимости в протоколе беспроводной передачи данных. Воспользовавшись этой брешью, хакеры могут удаленно пересылать автомобилю нужные команды и таким образом контролировать его. Удаленный доступ к автомобилю предоставляет злоумышленнику возможность включить или выключить любую систему в любое время: повернуть руль, нажать на педаль газа или тормоза, выключить фары и т. д.”.

Пример № 4 (Smart TV)

В 2014 г. специалисты из Колумбийского университета исследовали уязвимость в “умных телевизорах”. Оказалось, что передавая пакеты данных через радио- или телевизионные каналы, можно было получить доступ к конфиденциальной информации пользователя, а затем использовать телевизор для отправки вредоносных сообщений, авторизации в соцсетях, получения доступа к другим устройствам в доме. Доступ к телевизору SmartTV может позволить злоумышленникам прослушивать и наблюдать за владельцем без его ведома. Кроме того, некоторые модели позволяют хранить учетные данные для социальных сетей, которые можно украсть. В конце концов, можно элементарно вывести телевизор из строя.

Пример № 5 (Велопаркомат)

В 2014 г. эксперт “Лаборатории Касперского” Денис Макрушин исследовал московские терминалы для оплаты проката велосипедов. Он обнаружил, что злоумышленник может выйти за пределы полноэкранного приложения, запустить cmd.exe с привилегиями администратора, далее запустить свои приложения, получить доступ к ценной информации, хранящейся на устройстве и т.д. Сергей Ложкин предупреждает: “После компрометации устройства дальнейший сценарий зависит только от фантазии злоумышленника: сбор стандартных аутентификационных и платежных данных пользователя, сбор дополнительной информации о жертве, кража базы данных учетных записей в системе, использование устройства в качестве пула для майнинга и других подобных целей, требующих круглосуточного присутствия зараженной рабочей станции в сети.

Станции велопроката, которые в скором времени откроются в Москве

Источник: стенд, расположенный около одного из столичных велопаркоматов

Пример № 6 (Фитнес-браслет)

В 2015 г. эксперт “Лаборатории Касперского” Роман Унучек опубликовал результаты исследования безопасности фитнес-браслетов. Как выяснилось, метод аутентификации подключаемого устройства, реализованный в нескольких популярных фитнес-браслетах, дает сторонним людям возможность подсоединиться к смартфону, к которому также подсоединяется фитнес-браслет, без ведома пользователя, выполнять ряд команд и даже извлекать хранимые в гаджете данные. Сейчас фитнес-трекеры не способны хранить какую-либо критичную информацию о физическом состоянии человека, но в ближайшем будущем, скорее всего, ситуация изменится - и злоумышленники при благоприятном для них (злоумышленников) стечении обстоятельств смогут получить доступ к данным медицинского характера.

“Никогда раньше технологии не менялись так стремительно, наши вещи не были настолько умными, а увлечение ими не было таким массовым, -- говорит генеральный директор ЛК Евгений Касперский. -- Кроме того, все радостно приветствуют и скупают совсем новые гаджеты, о которых раньше и поручить не могли: фитнес-браслеты, умные телевизоры, пылесосы-роботы и массу всего другого. Но в этой гонке, где все хотят быть быстрее и мощнее, важно не упустил из виду одно обстоятельство... В комплекте с любым гаджетом должны идти специальные технологии, которые обезопасят и его и всю хранимую на нем информацию от любых несчастных случаев, форс-мажоров и неприятных инцидентов...".

Против этих слов трудно возразить. Так что, приобщаясь к Интернету вещей и его высшей стадии -- Всеобъемлющему интернету, не забывайте о необходимости вести здоровый образ "цифровой жизни". И тогда вы не станете участником очередного “случая из жизни" типа тех шести, о которых было рассказано выше.

Сергей Ложкин: “C “умными вещами” надо обращаться очень аккуратно. А то можно расстаться не только с кошельком и/или личными данными, но и с самой жизнью!”