Целевая группа инженерной поддержки Internet работает над новым протоколом

Simple Network Management Protocol (простой протокол управления сетями) все еще развивается. Скоро он будет отличаться улучшенным масштабированием, строгой, но гибкой системой безопасности и модульностью, позволяющей удобно обновлять подсистемы управления.

После провала попытки достичь консенсуса во взглядах на версию SNMPv2 целевая группа инженерной поддержки Internet (IETF, Internet Engineering Task Force) приступила к “новому поколению”, которое постепенно получает известность как SNMPv3. Опубликованные рабочие документы показывают достигнутый прогресс на пути к эффективному, удобному и надежному управлению большими сетями.

Предполагая, что стандарт постоянно совершенствуется, IETF сделала попытку изменить характер процесса обновления - уйти от прежнего одномоментного “монолитного” обновления в сторону более динамичного и продолжительного создания стройных подсистем. К преимуществам такого подхода относится большая независимость от низкоуровневых сетевых протоколов, например от TCP/IP.

SNMPv3 будет гарантировать управление критическими ситуациями, обеспечиваемое обычными, стандартными средствами. В то же время он оставит значительную свободу в выборе вариантов исполнения этих функций.

Также SNMPv3 обещает уменьшить перегрузки, вынуждающие администраторов сетей развертывать параллельные сети только для обработки транзакций SNMP. Многовариантные операции, которые ожидались еще во второй версии, уменьшат количество отдельных сообщений, необходимых для сбора данных.

Весьма полезно формализовать расплывчатое понятие системы управления сетью. Как задумано в архитектуре SNMPv3, система управления начинается с множества узлов сети, располагающих локальными средствами обработки (агенты). Агенты имеют доступ к источникам управленческой информации в управляемых ими элементах сети - хост-машинах и маршрутизаторах.

Управляющие приложения на одной или нескольких станциях управления наблюдают за подотчетными элементами на основе информации, поступающей от размещенных в них источников. Задачи наблюдения и управления выполняются путем передачи сообщений в соответствии с протоколом типа SNMP, действия которого определены административной политикой.

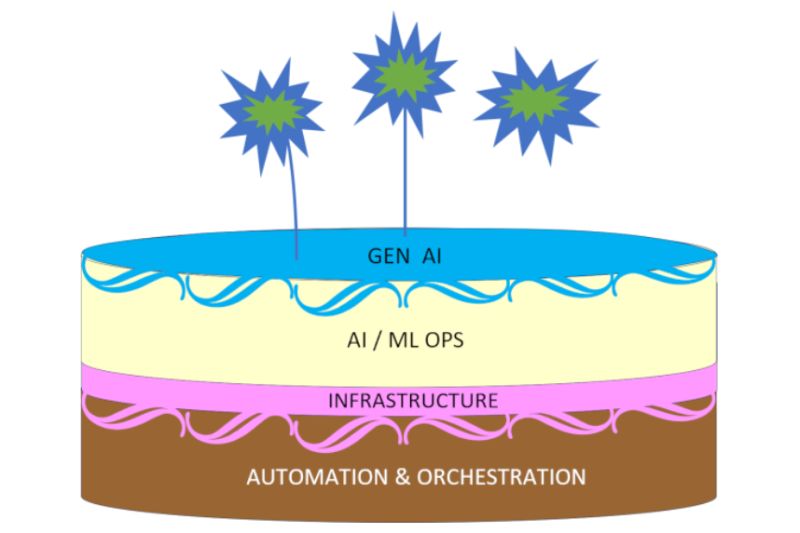

Как следует из рабочего документа, предложенная в SNMPv3 архитектура “...делает упор на модульности, позволяющей развивать части SNMP без перестройки всей архитектуры... Целью разработки архитектуры является использование инкапсуляции, слитности (cohesion), иерархических правил и нестрогого сдваивания (loose coupling) для упрощения конструкции”.

Под инкапсуляцией понимают такой порядок, при котором различные части системы “видят” только те данные, которые им действительно нужны. Например, если набор данных организован в виде стека (“последним пришел - первым вышел”), то другая подсистема будет “видеть” только верхушку этого стека.

У администратора сети не должно быть возможности нарушать дисциплину стека путем изменения указателя стека, потому что такая свобода приведет к частному подходу в реализации этой структуры данных. А это плохо сочетается с задачей SNMPv3 обеспечить возможность замены подсистемы на улучшенную версию, соответствующую тем же внешним интерфейсам, что и оригинальная, но полностью независимую в вопросах улучшения внутренних механизмов работы и скрытых правил поведения.

SNMPv3 стремится также навести порядок при помощи установления иерархии. Элемент системы будет получать общие характеристики от вышестоящего уровня и передавать (или изменять) эти характеристики с целью управления поведением нижестоящих элементов. При этом подсистемы будут устанавливать общие правила, модели - конкретные, а механизмы реализации будут определять порядок исполнения этих правил в виде непосредственных действий.

Рабочие документы предлагают следующий пример: “В подсистеме безопасности задачи могут выполняться разными модулями... Разнообразие механизмов аутентификации и неприкосновенность частной переписки будет обеспечиваться подключением дополнительных модулей, ответственных за частные протоколозависимые службы аутентификации и неприкосновенность частной переписки”.

Такой подход способствует созданию устойчивых систем, потому что он позволяет очень строгие утверждения о безопасности и надежности давать в весьма ограниченном списке мест, а не требовать независимого (и чреватого ошибками) рассмотрения данных вопросов в различных местах системы.

Многослойная модульная структура SNMPv3 отражает практические стороны превращения усовершенствованной технологии в общепринятый стандарт. Например, в рабочих документах записано, что “...если мы отделим управление сообщениями от вопросов безопасности и от локальной обработки, то отдельные части системы могут претерпевать изменения стандарта с меньшей зависимостью от статуса других частей стандарта”.

Уровни безопасности

SNMPv3 устанавливает правила безопасности на трех различных уровнях. Самый нижний не дает никаких гарантий в отношении аутентификации и неприкосновенности переписки; средний обеспечивает аутентификацию, но без неприкосновенности переписки, а высший гарантирует оба этих атрибута.

Такая трехуровневая модель составляет основу всех остальных частей SNMPv3, т. е. каждое сообщение имеет свой уровень безопасности, который должен сохраняться и учитываться каждой подсистемой - безопасности, управления доступом, приложений, обработки и управления сообщениями.

Однако важно избегать ошибочного понимания слов “совместимый с SNMPv3” как свидетельства абсолютного соответствия. В рабочих документах поясняется, что SNMPv3 представляет собой набор средств оценки, а не программу сертификации продуктов. 4

Питер Коффи (PC Week Labs)