PC WEEK/RE — 20 ЛЕТ ИННОВАЦИЙ!

Уважаемые читатели!

Данная статья публикуется в рамках юбилейного проекта «PC Week/RE — 20 лет инноваций!». Нашему изданию в

2015-м исполняется 20 лет, и мы решили отметить юбилей серией интересных материалов (обзоров, экспертных статей, интервью), в которых представим различные направления ИТ-отрасли и ИТ-рынка через призму их исторического развития, особенно в плане прохождения ими кризисных периодов, с акцентом на анализе их нынешнего состоянии и перспектив дальнейшего развития.Предлагаемая вашему вниманию экспертная статья известного специалиста-практика Николая Носова позволит вам получить интересную и полезную информацию об истории и перспективах обеспечения информационной безопасности в отечественных банках.

Редакция

С незапамятных времен, настолько древних, что тогда даже не существовал PC Week/RE, лучшие умы мирового кинематографа бились над животрепещущей, волнующей миллионы зрителей проблемой — как ограбить банк. Тут и мультфильм «Ограбление по ...», и искрометный «Ва-банк», и классический «Бонни и Клайд».

С появлением компьютеров жизнь у сценаристов упростилась. Будущему спасителю человечества от терминаторов Джону Коннеру для получения денег достаточно было подключить ноутбук к банкомату. Герои других фильмов вообще не выходили из дома, легко воруя деньги из банков через Интернет.

Попробуем разобраться, действительно ли так легко «украсть миллион»? И проследим путь развития банковских средств информационной безопасности за последние 20 лет.

Как все начиналось

«Ты помнишь, как всё начиналось. Все было впервые и вновь» — пел ныне опальный поэт. Я тоже помню начало

В банках, как и в остальных коммерческих структурах того времени, всеми вопросами ИБ занимались службы ИТ. Причем иногда не только информационной безопасности, но и безопасности вообще.

Помню, как в те лихие годы меня в качестве эксперта пригласили ставить сеть в торговый дом в центре столицы. Никакую документацию на Novell Netware 2.15 достать было нельзя, программы инсталлятора не было, все команды по настройке вводились вручную, так что без «гуру», уже имеющего опыт установки и настройки сервера было никак не обойтись.

Первое, что произвело впечатление при входе в офис — следы от автоматной очереди на потолке. Видно что-то не понравилось клиенту. Стало ясно, что вопросы безопасности тут хромают. Картина стала еще более грустной, когда выяснилось, что ИТ-отдел во главе с ИТ-директором периодически используются в качестве пехоты на бизнес-разборках.

Конечно, даже для тех времен это было чересчур. Бизнес понимал, что платит айтишникам не за умение махать битой на стрелках, а за мозги.

ИТ и служба безопасности банка

Тогда классические функции службы безопасности в банках айтишникам поручали не часто. Скорее, это были курьезы.

Один наш айтишник, Андрей, поехал настраивать новый программный комплекс в филиал. После окончания работы он попросил дать ему машину, чтобы поехать в другой филиал банка.

— Езжай на инкассаторском броневике. Он как раз туда деньги везет. Охранника не дадим, у нас сейчас проблемы с продлением лицензии на оружие. Можешь взять резиновую дубинку.

Водитель, молодой парень, только что демобилизовавшийся из армии, вел машину на большой скорости. А дорога зимняя и обледенелая. В итоге он не справился с управлением, инкассаторскую машину занесло и перевернуло. К счастью никто не пострадал — оба благополучно вылезли из машины, отделавшись ушибами.

Это сейчас можно почти с любой дороги позвонить по мобильному телефону. А тогда это было проблемой. Связи не было. Сели на обочину и стали ждать на безлюдной дороге машину, чтобы позвать помощь.

Через некоторое время к ним подъехала машина с крепкими ребятами с бычьими шеями. Они с изумлением уставились на валявшуюся на обочине инкассаторскую машину. Главарь, по виду типичный бандюган, вылез из машины и спросил:

— Деньги в машине есть?

— Нет. Какие деньги? Просто ехали и перевернулись.

— А оружие у вас есть?

— Конечно, есть. Как в наше время на инкассаторской машине и без оружия?

Бандиты засомневались, но все же проверять машину не стали, а сели и поехали дальше. Как только их машина скрылась за поворотом, ребята сложили деньги в полиэтиленовый мешок, отнесли в лес и закопали в сугроб. Через некоторое время подъехала другая машина. Ее пассажиры внушали доверие. Они и вызвали, доехав до города, подмогу из филиала банка.

Конечно, этот случай был скорее исключением. Но другие вопросы безопасности, обычно связанные с умственной работой — настройка систем видеонаблюдения, систем контроля физического доступа, уже тогда руководство могло повесить на отдел ИТ. И уж тем более на него возлагали все вопросы, связанные с ИБ.

ИБ как часть ИТ

Информационную безопасность можно трактовать как отсутствие недопустимого риска, связанного с причинением прямого или косвенного имущественного (финансового) ущерба предприятию (физическому лицу), который вызван нарушением конфиденциальности, целостности и доступности информации.

Большая часть информации банка находится в компьютерных системах. А обязанности отдела ИТ руководством банка определялись просто. Если что-то связано с компьютером — значит этим занимается ИТ-отдел. Поэтому никаких сомнений, кто должен заниматься информационной безопасностью не возникало. Конечно — айтишники.

В принципе это не вызывало возражений. Все равно, кроме айтишников, в ИБ никто ничего не понимал. Службой безопасности традиционно руководили выходцы из силовых структур — МВД или КГБ. Они хорошо разбирались в вопросах физической охраны, получения всяких охранных лицензий, защиты периметра здания, но владение компьютерной грамотностью у них, как правило, ограничивалось уровнем пользователя текстового редактора.

На практике ИТ-отдел проводил резервное копирование, обновлял антивирусные программы (как и сейчас, в

ИБ и ЦБ

Главным регулятором для коммерческих банков был и остается ЦБ РФ. В

Еще в 1994 г. все платежные поручения и отчетные формы мы возили в ЦБ РФ в бумажном виде на машине. И вопрос ИБ наших платежей просто не стоял.

В

Появилась и первая криптография. До сих пор в столе лежит совершенно необходимый в то время сертификат, подтверждающий, что я прошел обучение и могу работать со средством криптографической защиты информации «МагПро для МЦИ» фирмы «Криптоком».

Она использовалась в разных модификациях довольно долго. Только в начале

Для криптографической защиты отчетности в Московском главном территориальном управлении (МГТУ) ЦБ РФ, Федеральной налоговой службе (ФНС), Федеральной службе по финансовому мониторингу (ФСФМ) стала использоваться СКЗИ «Верба», которая служит и в настоящее время.

ИБ и Интернет

В начале долгого пути развития систем информационной безопасности банков проблем с Интернетом не существовало. Не было самого Интернета. Причем в банках его не было довольно долго. Руководство тоже смотрело голливудские фильмы про хакеров и сильно их опасалось. Я уже писал в статье «Из истории развития банковских ИТ в России», что когда в конце

Это приводило к тому, что в банках было две физически изолированных сети. Это было неудобно для пользователей и невыгодно экономически. Поэтому (особенно в связи с развитием интернет-банкинга) процесс объединения сетей пошел.

Для обеспечения защиты от несанкционированного доступа использовался целый комплекс мер. Центробанк в эти процессы почти не вмешивался, так что меры в разных банках различались.

Популярной стала работа с демилитаризованной зоной (ДМЗ). В нее помещался почтовый сервер, веб-сервер банка, сервер интернет-банкинга, сервер работы с Интернетом. ДМЗ защищалась не только межсетевыми экранами, но и средствами предотвращения появления нежелательного контента — весь трафик шел через антивирусные системы и средства борьбы со спамом («спамодавы»). По сути это была сильно укрепленная первая линия обороны. В принципе злоумышленник мог туда забросить трояна, например, с письмом по электронной почте. Троян мог открыть канал к внешнему хосту, но на этом бы все и закончилось. Во внутреннюю сеть он бы попасть сам не смог из-за второго межсетевого экрана.

Сами же сотрудники банка работали с Интернетом путем удаленного доступа к интернет-серверу, расположенному в ДМЗ.

Кроме того, стала популярной схема работы пользователей Интернета через прокси-сервер. Это давало возможность контролировать трафик и ограничивать свободу пользователей в глобальной сети, закрывая для них сайты, не относящиеся к их непосредственной работе: торренты, сайты «для взрослых», социальные сети.

В последнее время в связи с развитием DLP-систем стали блокироваться и внешние почтовые сервисы. Чтобы для работы использовали только корпоративную почту. И чтобы предотвращать утечку конфиденциальной информации.

Интернет на страже безопасности

Конечно, использование Интернета давало банкам большие преимущества: возможность построения дешевых каналов с подразделениями банка, POS-терминалами и банкоматами; проведение в сети рекламных компаний; контакт с вкладчиками через свой сайт; возможность работы клиентов через системы интернет-банкинга; поиск нужных для банка материалов, оборудования и услуг.

Кроме того, Интернет — огромная библиотека, где можно найти массу полезных материалов, в том числе и по обеспечению ИБ. Например, на страницах сайта PC Week/RE. Можно проверить потенциального заемщика в бюро кредитных историй или в соцсетях или просто пообщаться с коллегами из других банков, занимающихся обеспечением ИБ.

Вспоминается случай из практики. К председателю правления банка приходит на переговоры женщина-предприниматель с двумя ассистентами и предлагает выгодную сделку под гарантию английского банка Abbey.

Ассистенты выглядят дорого и солидно. Парень и девушка одеты с иголочки. На них дорогие модные костюмы, у них важный вид, все как в голливудских фильмах про Уолл-стрит. А вот бизнес-вумен — не очень. На лице так и написано неоконченное среднее. Ей бы семечками на рынке торговать. И какой английский банк даст такой банковскую гарантию на несколько миллионов фунтов?

А вот сама банковская гарантия выглядит как настоящая. Отпечатана в типографии, все идеально — не подкопаешься.

Беру бумагу, выхожу в соседнюю комнату и звоню по указанному на ней телефону в Лондон. Там берут трубку, сбрасывают звонок и сразу перезванивают. Мужчина на отличном английском с лондонским акцентом представляется сотрудником банка и подтверждает правильность выданной гарантии.

Под каким-то предлогом откладываем на день переговоры. Нахожу в Интернете адрес службы безопасности английского банка и посылаю им письмо со сканом гарантии. Как и ожидалось, никакой банковской гарантии банк Abbey этой женщине не давал. Это была искусно выполненная фальшивка.

Развитие законодательства

За последние 20 лет сильно изменилось законодательство, связанное с вопросами информационной безопасности.

В начале пути существовал фактически только один закон, принятый еще в 1990 г. Это ФЗ №

В 1995 г. был принят еще один важный закон

И только в XXI веке новые законы, касающиеся вопросов информационной безопасности, стали выходить регулярно. В 2001 г. появился

В

Также необходимо отметить важность появления в 2006 г.

И наконец, огромную роль в развитии банковских систем ИБ сыграл принятый 27.06.2011

Стандарт СТО БР ИББС

Принятые законы — это хорошо, но важно уметь реализовывать их выполнение на практике. Можно, конечно, использовать лучшие международные практики, документы и стандарты. Например, ISO/IEC 15408, ISO/IEC 17799, ISO/IEC 13335, CobiT.

Но для российских банков всегда главным регулятором был Банк России. Так что трудно недооценить появление стандарта Банка России по обеспечению информационной безопасности организаций банковской системы РФ (СТО БР ИББС), комплекса документов Банка России, описывающих единый подход к построению системы обеспечения ИБ организаций банковской сферы с учётом требований российского законодательства. Первый документ комплекса вышел еще в 2004 г., но массовый переход банков на этот стандарт начался где-то после 2011 г.

Формально на стандарт можно было и не переходить. Дело добровольное. Но в моей практике при проверке информационной безопасности со стороны ЦБ РФ писались замечания о выявленных в банке несоответствиях стандарту СТО БР ИБСС. И не принимались возражения, что банк не писал бумаг о присоединении к этому стандарту.

Теперь системы ИБ банков приняли современные очертания. Обязательным стало наличие «Политики информационной безопасности банка», основополагающего документа при построении системы его информационной защиты. В нем рассматриваются потенциальные угрозы безопасности информации в банке, дается описание объектов защиты, ставятся цели и задачи ИБ, формулируются требования к обеспечению ИБ интегрированной банковской системы, перечисляются меры по обеспечению ИБ, описываются основные направления деятельности банка по обеспечению ИБ, принципы управления доступом. То есть говорится — что защищается, от чего, как и кто ответственный. Но все в общем виде.

На основании общей политики разрабатывались политики безопасности в отдельных областях ИБ. Политика работы с электронной почтой и в Интернете, политика использования криптографических средств защиты, политика парольной защиты, политика защиты от вредоносного ПО, политика управления доступом и регистрацией, политика обеспечения ИБ в средствах дистанционного банковского обслуживания...

На основании этих частных политик строились конкретные системы ИБ, выпускались регламенты и технологические инструкции. По итогам эксплуатации систем получались выходные документы — журналы доступа, журналы учета инцидентов, связанных с нарушением требований к обеспечению защиты информации при осуществлении переводов денежных средств

Кроме того, в банках появились модели угроз ИБ (в

Положения и отчетность

Если в

На основании

Появилась и другая отчетность. Теперь банки должны сообщать в ЦБ РФ обо всех инцидентах ИБ. Карательных мер, правда, за предоставление неправильной отчетности ни к кому не применяли. Но у ЦБ РФ все вводится постепенно.

Внимание ЦБ РФ к теме ИБ банков все время растет. О чем свидетельствует появление в структурах банка подразделений, отвечающих за это направление.

ИБ против ИТ

Другим следствием принятия положение №

Действительно, ситуацию, когда информационной безопасностью занимался ИТ-отдел, часто характеризовали как «пчелы против меда». ИТ-отдел — служба исполняющая , а ИБ-отдел — служба контролирующая. При возложении обязанностей по обеспечению ИБ на ИТ-отделы возникает ситуация, что они должны сами себя проверять.

Кроме того, обеспечение работоспособности информационной системы банка гораздо важнее для айтишника, чем обеспечение ее безопасности. Проще говоря — устранение листа бумаги, зажеванного в принтере председателя правления важнее для ИТ-директора, чем своевременное обновление антивирусной программы на его компьютере.

Некоторые банки подошли к выполнению положения №

Как то раз меня вызвал зампред, курирующий ИТ, и потребовал дать ему доступ к видеохостингу YouTube, запрещенный в банке принятой политикой ИБ. Это было связано не только с тем, что на работе люди должны работать, а не смотреть ролики в YouTube, но и с высокой загруженностью канала в Интернет. Сервер системы интернет-банкинга стоял внутри сети. По этому каналу через Интернет клиенты посылали нам свои платежи и замедление работы интернет-банкинга могло вызвать их законное недовольство.

Я справедливо указал на запрет, утвержденный на заседании правления, и попросил письменного распоряжения о предоставлении ему такого доступа. Зампред письменное распоряжение отдавать отказался и пригрозил санкциями в случае невыполнения его прямого приказа.

Пришлось идти к председателю правления, которому я напрямую подчинялся как начальник службы ИБ. Он собрал небольшое совещание, так и не смог добиться внятного ответа от зампреда, зачем ему неожиданно понадобился YouTube, и запретил давать ему доступ. Все прошло по утвержденному регламенту, но отношения с непосредственным куратором по ИТ были испорчены.

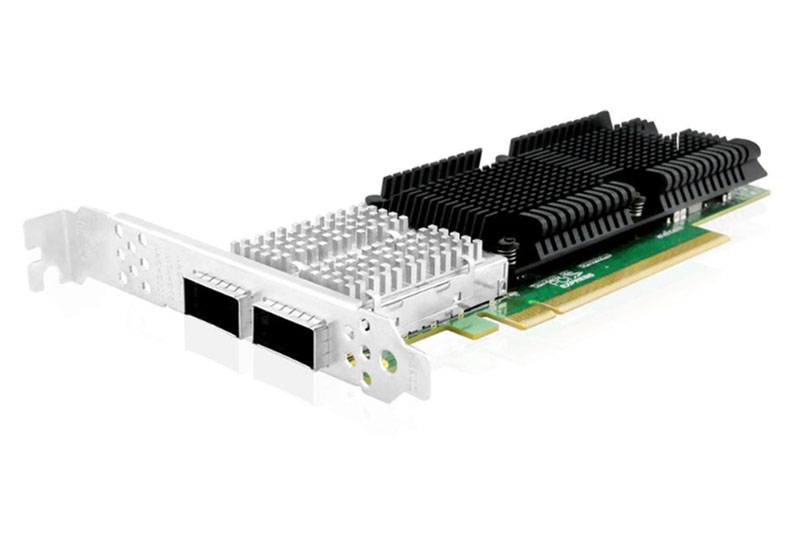

Аппаратное обеспечение ИБ

Немного хочется сказать и о развитии аппаратных средств защиты информации. В начале

С началом внедрения Интернета встал вопрос об использовании каналов, проброшенных через сеть общего доступа. Что было значительно дешевле, чем выделенная линия. Но и значительно опасней.

В банках началась эра использования оборудования Cisco. Оно использовалось и для организации каналов связи между подразделениями банков, и как криптошлюзы, и как межсетевые экраны, и как средства фильтрации трафика.

Ситуация стала меняться с появлением закона «О персональных данных». Для их защиты требовались сертифицированные ФСБ средства защиты. В банках начали применять криптошлюзы S-Terra и VipNet. Массовое использование банками криптошлюзов VipNet началось после их подключения к системе ГИС ГМП.

Менялось и отношение к защите самих аппаратных средств. Если в

У нас компьютер, на котором проводилась шифрация документов и где ставилась электронная подпись, был дополнительно защищен аппаратным модулем доверенной загрузки СЗИ НСД «Аккорд». Таблетки с ключами лежали в отдельном сейфе, ключи от которого давались доверенным лицам под подпись. Сами компьютеры, задействованные в отправке рейса, располагались в отдельном, дополнительно защищенном от постороннего доступа помещении и находились в выделенной сети (VLAN).

Возможно ли ограбление банка через дыры в ИБ?

Ограбление самого банка, т. е. снятие денег с его корсчета путем проникновения в его внутреннюю информационную сеть, при нормальной работе его службы информационной безопасности, представляется крайне маловероятным. Я не слышал об удачных попытках таких атак против российских банков, хотя работаю в этом бизнесе более двадцати лет. Без прямого сговора с сотрудниками банка мне это кажется практически невозможным. Воровство денег происходит за внешним периметром информационной защиты банка.

Самым слабым звеном в ИБ банка являются его клиенты. Если вы отдадите в ресторане официанту свою банковскую карту, то не удивляйтесь, если оттуда начнут пропадать деньги. Сфотографировать на мобильнике вашу пластиковую карту — дело секунды. А имея ее номер и

Впрочем, на количество снимаемых денег в день тоже есть ограничения. Так что миллион сразу не украдут. А если у вас есть SMS-информирование, то вы увидите сообщение уже о первом несанкционированном снятии и сможете заблокировать карту.

Банки пытаются бороться с такими мошенничествами. Вводят двухфакторную идентификацию. Это когда на ваш телефон приходит код подтверждения операции. Подключают мощные антифрод-системы. Это когда система автоматически выявляет подозрительные операции.

Например, когда я брал напрокат машину в Камеруне, то мне из России позвонила девушка из процессинга и попросила подтвердить транзакцию из такой экзотической страны, автоматически выявленную антифрод-системой.

Так что меры банками принимаются, но все равно — посторонним лучше свою пластиковую карту не давать.

Другой реальный путь съема чужих денег — система интернет-банкинга. В организациях часто халатно относятся к вопросу хранения своих ключей. А зачастую их просто хранят на жестком диске. В моей практике было несколько попыток снятия чужих денег через систему интернет-банкинга. К счастью, все они оказались безуспешными.

Каждая организация, клиент банка были закреплены за конкретными операционистками. При налаженных бизнес-процессах платежи фирмы не отличаются большим разнообразием. Особенно оплаты на большие суммы. Так что операционистки замечали необычные платежи и связывались с клиентом по телефону, прося их подтверждения. Такая вот ручная, но достаточно эффективная антифрод-система.

Двадцать лет спустя

За последние 20 лет службы ИБ банков проделали огромный путь. Родились, доказали бизнесу свою необходимость и заняли достойное место среди других служб банка. Тем временем информационные технологии все глубже проникают в повседневную жизнь. С каждым годом инцидентов с ИБ становится все больше, злоумышленники совершенствуют способы нападения, службы ИБ совершенствуют системы защиты. Соревнование «брони» и «снаряда» продолжается. И можно быть уверенным только в одном — работы специалистам по ИБ хватит надолго.

Автор статьи — к.т.н., член Ассоциации руководителей служб информационной безопасности (АРСИБ), опыт работы в банках более 20 лет.