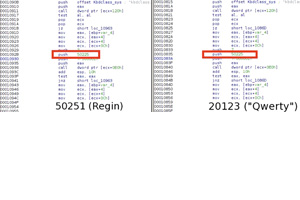

«Лаборатория Касперского» уверена, что мощный вирус-троян Regin, обнаруженный в конце декабря на компьютере сотрудницы европейского отдела ведомства федерального канцлера Германии, был создан в Агентстве национальной безопасности США (АНБ). Об этом сообщило агентство dpa. Эксперты пришли к такому заключению, сравнив коды Regin и кейлоггера QWERTY. Исходя из этого, специалисты антивирусного производителя подозревают, что разработчиками обеих вредоносных программ является одна и та же группа лиц или, по крайней мере, они тесно сотрудничают между собой.

Ранее в этом году немецкое издание Der Spiegel опубликовало исходный код кейлоггера QWERTY. По данным издания, QWERTY использовался АНБ и разведслужбами других государств, являющихся участниками так называемого альянса «пяти глаз» (Five Eyes Alliance), то есть спецслужб США, Великобритании, Канады, Новой Зеландии и Австралии. В ходе анализа исходного кода специалисты заметили, что плагин Regin и QWERTY обладают одинаковой функциональностью. При этом кейлоггер не работает как отдельный модуль, а полагается на функционал перехвата режима ядра модуля Regin.

С помощью трояна Regin, первые упоминания о котором появились в 2011 г., спецслужбы шпионили за правительственными учреждениями и предпринимателями нескольких государств, в первую очередь России и Саудовской Аравии. Элементы Regin были также выявлены при попытке АНБ и его партнера, британской спецслужбы GCHQ, собирать сведения в структурах ЕС и в бельгийском телекоммуникационном концерне Belgacom.

Схема Regin окончательно не изучена, хотя вирус существует с 2003 г., однако известно, что на первом этапе троян заражает ряд компьютеров (пока неизвестно как), а затем организует из них сеть, причем один из ПК становится маршрутизатором, который отвечает за связь с сервером злоумышленников. Эксперты уверены: Regin — дело рук не программистов-любителей, а одной из мировых спецслужб.

Вот неполный список того, что умеет Regin: делать скриншоты, отслеживать нажатие клавиш, перегружать компьютер и завершать процессы; брать на себя управление движениями и кликами мышки; воровать пароли и данные аккаунтов; контролировать сетевой трафик; мониторить запущенные программы, загруженность памяти и работу жёстких дисков; читать, копировать и перемещать любые файлы, включая частично или полностью удалённые. Назначение некоторых обнаруженных модулей, расширяющих функциональность вируса, до сих пор не раскрыто.