Ряд компаний, работающих в области ИБ, подготовили отчеты своих аналитических подразделений о состоянии кибер-преступности в мире в целом и в отдельных регионах за прошлый год и первые месяцы этого года. Это дает нам возможность оценить сложившийся ландшафт кибер-преступности.

Главные тенденции

В 15-м томе отчета Symantec Global Internet Security Threat Report (ISTR-15) сообщается, что примерно половина всех зарегистрированных корпорацией Symantec вредоносных программ была обнаружена именно в прошлом году. Эти данные хорошо коррелируют с информацией, полученной “Лабораторией Касперского” (ЛК), зарегистрировавшей в прошлом году более 17 млн. новых вирусных угроз при общем их количестве, отмеченном за год, — 33,9 млн. Вместе с тем, если отталкиваться от цифр ЛК, то, сравнивая восьмикратный рост количества вредоносов в 2008 г. по отношению к 2007 г., можно говорить о заметном снижении производительности вирусописателей. Регистрируя снижение темпов появления новых вредоносных кодов, эксперты ЛК вместе с тем отмечают начавшиеся с 2007 г. существенные качественные изменения кибер-заражений: рост их самозащищенности, скрытности присутствия, структурной сложности.

Ник Росситер, региональный директор Symantec в России и СНГ, прослеживает в нынешнем состоянии кибер-преступности следующие главные тенденции: резкое увеличение целевых атак, преследующих кражу денежных средств, и веб-атак, в том числе с массовым использованием социальной инженерии; формирование индустрии поддержки черного хакерства и, как одно из важных следствий этого, существенное упрощение подготовки и проведения кибер-атак вследствие появления специально разрабатываемых для этого инструментов высокого уровня, доступных для использования даже неквалифицированными людьми. При этом, отмечает он, криминальная кибер-экономика не испытывает кризиса — правоохранительным органам известно, что кибер-преступники увеличили свои преступные доходы и в кризисный 2009 г. Об абсолютной величине доходов от преступлений в компьютерной области можно только догадываться, отталкиваясь от размеров наносимых ею потерь, которые в 2009 г. составили, по оценкам Ника Росситера, около 600 млрд. долл., и это без учета непрозрачности расследований ИБ-инцидентов во многих странах, в том числе и в России. Как полагают эксперты, пришла пора говорить о новом сегменте в бизнесе: C2C — Criminal-to-Criminal.

Сосредоточившись на целевых атаках, кибер-преступники позволили себе в прошлом году даже резко сократить среднее количество бот-машин, активных в течение дня, с 110 тыс. в 2008 г. до 46 тыс. в 2009-м. При этом они занялись усовершенствованием управления ботами. Об этом свидетельствует рост числа управляющих серверов и повышение эффективности управления ими. Так, организаторы бот-сетей стали тщательнее следить за тем, чтобы зомби-компьютеры из одного сегмента бот-сети не повторяли работу друг друга. Такая “экономия ресурсов” повышает скрытность бот-сетей.

Широкое распространение в кибер-криминальном мире получили так называемые “партнерки”. Их прототипом являются обычные легальные партнерские сети дистрибуции. Одна из распространенных задач криминализованной "партнерки" — раскрутка доменных имен и веб-страниц. В результате такой деятельности на запрос пользователя к поисковым системам Интернета отыскать, например, какой-либо популярный товар, он получает списки ссылок на поставщиков, в первых позициях которых оказываются веб-страницы, искусственно раскрученные “партнерками”. Через перенаправления эти страницы отсылают пользователя туда, куда пожелает хозяин “партнерки”. Такие путешествия завершаются в лучшем случае покупкой искомого товара (зачастую фальсифицированного) у участников “партнерки”, а зачастую еще и заражением пользовательского компьютера и включением его в бот-сеть.

Известные поисковые системы, такие как Google и Yandex, делают новые доменные имена невидимыми для своих поисковиков на первые несколько месяцев и наблюдают за поведением этих веб-ресурсов. Если за отведенное на карантин время выясняется, что от них не исходит никаких угроз Сети, то они открываются поисковым машинам и их рейтинги в Интернете начинают расти.

По этой причине криминальные “партнерки” создают свои структуры в доменных именах с некоторым упреждением, подгадывая под социально значимые события, заранее раскручивают свои линки. Так, в конце января этого года многие с нетерпением ждали премьеры устройства iPad. Готовились к ней и криминальные “партнерки”, заведомо зарегистрировав доменные имена с соответствующими именами. В результате в первые дни продаж те, кто пытался отыскать информацию об iPad в Интернете, попадали не на новые еще нераскрученные легитимные веб-страницы продавцов, а на уже накрутившие рейтинги ресурсы злоумышленников. Так продолжалось до той поры, пока не были установлены реальные статусы сайтов, использующих название нового бренда.

Хозяева поисковых систем считают так называемую оптимизацию веб-страниц в целях увеличения их популярности обманом, нарушающим релевантность результатов поисков для миллионов пользователей Интернета, а потому не публикуют и постоянно усложняют алгоритмы вычисления рейтингов веб-ресурсов. С подобным злоупотреблением борются и ИБ-вендоры. Так, для защиты от описанных выше акций злоумышленников компания Trend Micro поддерживает “социальный календарь": накануне каких-либо значимых событий в мире, в отдельных регионах этот ИТ-ресурс Trend Micro отслеживает активно всплывающие интернет-линки и оперативно проверяет связанные с ними сайты на легитимность поведения.

По оценкам генерального директора компании “Группа информационной безопасности” Ильи Сачкова, ссылающегося на данные операторов мобильной связи, в России около 40% трафика SMS (а это миллионы долларов ежемесячно) приходится на фрод, связанный с вымогательством и организованный по той же схеме “партнерок": “Правоохранительные органы не могут доказать, что SMS-агрегаторы связаны с этим видом мошенничества. Последние выстраивают длинные цепочки из партнеров, затрудняющие выход непосредственно на разработчиков фрод-программ”.

За малым исключением каждый по отдельности этап создания и функционирования “партнерок” легален, участвует в них множество разных, в большинстве своем незнакомых друг с другом людей — одни создают сайты “партнерки”, другие разрабатывают для нее некоторые программные коды, третьи шифруют их, четвертые продвигают веб-страницы, пятые предлагают средства управления бот-сетями… И даже внедрение файла, с которого может начаться заражение компьютера (дроппера), как утверждает Максим Гончаров, старший исследователь компании Trend Micro, специалистам трудно классифицировать как преступное заражение, поскольку нужно зафиксировать какое-либо противоправное действие дроппера, например этап закачки по команде администратора бот-сети модулей рассылки спама, организацию DDoS-атаки и т. п. Оплата работы участников “партнерок” проводится в несколько этапов и тоже трудно контролируема. По наблюдениям Ильи Сачкова, даже зная места размещения денег “партнерки”, не просто доказать их преступный характер. Поэтому уличить участников этих группировок пока очень сложно — нужно вводить новые законы, упрощающие преследование их деятельности.

География кибер-преступности

Согласно рейтингам Symantec (в которых оценивается общее количество зарегистрированного в стране злонамеренного кода, количество зомби-машин, распространяющих спам, общее число бот-машин и источников атак), центры разработки и распространения ИБ-угроз в 2009 г. сместились в развивающиеся страны — Китай, Бразилию, Индию, Россию, Польшу. Эти страны входят в десятку лидеров и как источники, и как цели атак. В них увеличивается количество компьютеров, распространяется широкополосный доступ в Интернет, а в то же время средства борьбы с кибер-преступностью развиты гораздо слабее, чем в таких странах, как США или Германия. Вместе с тем в Китае в 2009 г. зарегистрировано снижение злонамеренной активности. Аналитики связывают это с принятием новых правил регистрации доменных имен, усложняющих деятельность злоумышленников. В то же время Россия по упомянутым кибер-криминальным показателям поднялась за 2009 г.с 12-го места на 7-е.

Как сообщил Максим Гончаров, статистика с московского сервера компании Trend Micro, собирающего данные со всех установленных в России кибер-ловушек (honeypot), показывает, что Россия по количеству захваченных приманками вредоносов занимает весной этого года второе после Тайваня место. При этом он считает, что следует делать поправку на то, что в России установлены только пассивные приманки, в то время как тайваньские приманки получают данные не только, сканируя свои собственные порты, но и благодаря данным Darknet Traffic, представляющего собой трафик провайдерских подсетей, IP-адреса которых пока не используются клиентами. Это значит, что трафик тайваньских приманок в разы больше российских. Поскольку российские провайдеры связи к подобному взаимодействию с ИБ-компаниями, в том числе с Trend Micro, относятся с опаской, завести их Darknet Traffic на российские приманки не представляется возможным, что снижает их эффективность.

По словам Максима Гончарова, абсолютные показатели США по зараженным компьютерам существенно превосходят показатели других стран. Однако здесь, напоминает он, тоже нужно делать поправку на величину анализируемого приманками трафика: он существенно превышает не только российский, но и тайваньский, да и число пользователей Интернета на 1000 человек в США гораздо выше. С учетом таких поправок, считает Илья Сачков, по количеству заражений на один компьютер сегодня лидируют Китай и Россия: “По тем ботнетам, которые регистрируем мы, больше всего их в России, Китае и Европе. Что качается США, то там очень активно работают местные центры по реагированию на компьютерные инциденты (CERT). Если мы с российской территории наблюдаем вредоносную активность расположенного в США веб-ресурса, то после нашего звонка в американские CERT их активность быстро прекращается, бывает и минут за пять”.

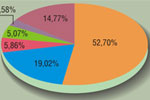

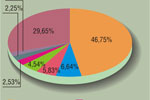

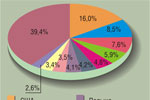

Данные ЛК о географии источников и целей кибер-атак представлены на рис. 1 и 2. Из диаграммы, составленной ЛК и приведенной на рис. 3, видно, с территории какой страны в Россию поступает больше всего спама.

Цели и результативность атак

Согласно данным исследовательского проекта OSF DataLoss наибольшее количество инцидентов, связанных с потерей идентификационных данных, приходится сегодня на утери и кражи физических носителей информации. Вместе с тем ущерб от этих инцидентов не столь уж и велик — всего 4% от общего количества украденной информации. В то же время из-за взлома информационных систем в ходе направленных атак (наиболее эффективными из которых, по мнению исследователей Symantec, являются атаки Advanced Persistent Threats, представляющие собой постепенно развиваемое проникновение в атакуемую систему с длительным присутствием средств атаки в ней) украдено более 60% данных, хотя их доля в общем числе инцидентов, связанных с потерей данных, составляет только 15%.

Больше всего инцидентов, связанных с потерей данных, случилось в 2009 г. в учебных заведениях — 20% от общего числа инцидентов и 1% украденной информации. Однако по количеству украденной информации явно лидирует финансовый сектор, в котором на 10% инцидентов пришлось 60% украденной информации (см. рис. 4).

Как свидетельствует отчет Symantec об угрозах за 2009 г., главной целью атакующих в 2009 г. были финансовая информация и финансовый сектор (74% фишинговых атак). На втором и третьем местах с большим отрывом от лидера следуют провайдеры интернет-услуг (9%) и сети розничных продаж (6%). Как полагают эксперты, у провайдеров злоумышленников интересует информация о клиентах, в первую очередь адреса электронной почты. Ну а у продавцов это все та же финансовая информация. Наиболее продаваемой информацией на подпольном кибер-рынке остаются данные о кредитных платежных картах и банковские реквизиты. Сохраняется спрос на адреса и пароли электронной почты. Вдвое увеличился сбыт дампов кредитных карт (подделок со сканов карт). Распространение онлайновых платежей привело к росту в 1,5 раза фишинговых атак в сегменте розничных продаж.

ЛК отмечает практическое удвоение числа зараженных веб-сайтов: в 2009 г. зараженным оказывался каждый 160-й сайт. Отмечается, что для заражения активно используется взлом легитимных сайтов с последующим заражением их посетителей.

Из данных отчета ISTR-15 следует, что среди направленных на веб-приложения атак 49% приходится на ПО, работающее с файлами pdf. Аналитики связывают это с универсальностью формата pdf, независимостью от программной платформы его программного кода, наличием в таких файлах большого количества уязвимостей (количество уязвимостей, обнаруженных в Adobe Reader в 2009 г. оказалось почти в четыре раза больше, чем в 2008 г.).

Что касается веб-браузеров, то в прошлом году наибольшее количество уязвимостей исследователи Symantec нашли в браузере Firefox. Рост популярности Safari привел к росту интереса к нему и у злоумышленников — этот браузер на втором месте по числу обнаруженных уязвимостей. Количество уязвимостей, найденных в Internet Explorer, в 2009 г. практически не изменилось по сравнению с 2008 г. — их почти вчетверо меньше, чем у Firefox, и примерно вдвое меньше, чем у Safari. На устранение уязвимостей разработчики Internet Explorer, Opera и Firefox тратили в 2009 г. менее одного дня. Зато у хозяев Safari и Chrome на это уходило 13 и 2 дня соответственно.

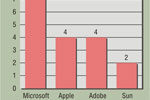

Эксперты Symantec обращают внимание на тот факт, что 14% уязвимостей, обнаруженных в ПО в 2009 г., так и остались не исправленными их разработчиками. Данные ЛК о фирмах-разработчиках ПО, в продуктах которых были найдены 20 наиболее распространенных уязвимостей, представлены на рис. 5.

Сегодня четыре из пяти атак на уязвимости в ПО приходится на клиентские рабочие места. Объясняется это тем, что взломать клиентские вычислительные системы проще, поскольку они, как считают эксперты, менее защищены по сравнению с серверами, ПО на них быстро увеличивается, плохо контролируется и обновляется. Обзор средств организации защиты конечных точек представлен на веб-странице www.pcweek.ru/themes/detail.php?ID=123014.