Контроль за конечными сетевыми устройствами в компании — постоянная головная боль сразу трех отделов: ИТ, информационной безопасности и сетевого. Несмотря на то что задачи у них разные, каждый должен убедиться, что подключаемые к сети пользовательские устройства безопасны и их конфигурации соответствуют установленным правилам доступа к корпоративным ресурсам.

Для этой цели существует технология Network Access Control (NAC, контроль доступа к сети). На российском рынке данная технология представлена в основном в решениях Cisco Network Admission Control (Cisco NAC), Symantec Network Access Control (Symantec NAC), Microsoft Network Access Protection (Microsoft NAP) и Juniper Networks Unified Access Control. Постараемся объяснить на конкретных примерах её суть.

Идея NAC проста. Мы хотим получить информацию о любом устройстве, которое подключается к сети (ноутбук, принтер, IP-телефон, МФУ и т. п.) из любой точки и любым способом (Ethernet, Wi-Fi, VPN и пр.), и в автоматическом режиме принять решение по данному устройству или пользователю: пустить/не пустить/пустить с ограничениями. На этом этапе возникают вопросы, связанные с проверкой устройства на соответствие корпоративным политикам доступа в сеть.

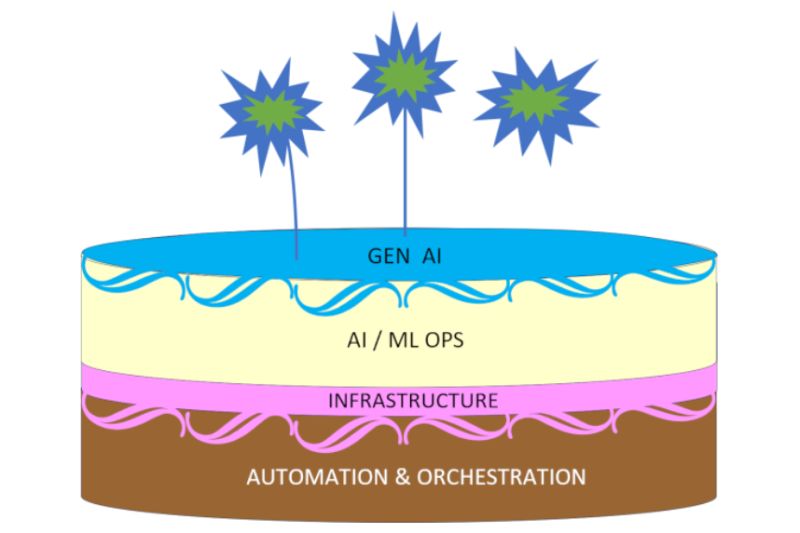

Схема применения NAC приведена на рисунке. Рассмотрим порядок работы системы.

- Устройство подключается к сети. Сервер принятия решений получает уведомление о новом сетевом устройстве.

- Сервер принятия решений инициирует процесс проверки устройства на соответствие правилам безопасности.

- Устройство пересылает запрошенные сервером данные.

- Полученные данные сервер принятия решений пересылает на внутренние серверы (LDAP, антивирус, сервер обновлений ПО) и от каждого из них получает решение о степени соответствия.

- Устройству передаётся результат проверки. Применяются правила или на самом устройстве, или на устройстве применения политик.

- Устройство получает доступ к сети — полный, ограниченный или только к серверам обновлений.

Сценарии использования NAC в корпоративной сети

Самым простым вариантом использования NAC является запрет на доступ в сеть устройств, не соответствующих политике безопасности. Допустим, в компании требуется, чтобы на всех компьютерах, работающих под управлением Windows, были установлены последние критические обновления ОС, корпоративный антивирус и т. д. Если хотя бы одно их этих требований не выполнено, то компьютер в сеть допущен не будет. Этот вариант обычно комбинируется с другими.

В следующем примере рассмотрим более распространенный случай. В больших компаниях сеть часто бывает разделена на сегменты по подразделениям и отделам. Такое сегментирование, как правило, выполняется с помощью виртуальных сетей (VLAN). Технология NAC позволяет по принадлежности сотрудника к тому или иному подразделению подключить его в соответствующий сегмент VLAN. Для этого используется корпоративная служба каталогов, скажем, Microsoft Active Directory.

Другим примером контроля доступа является разделение корпоративной сети на рабочий и карантинный сегменты. Карантинный сегмент предназначен для компьютеров, которые по каким-то пунктам не соответствуют установленным политикам; он содержит серверы обновлений, чтобы компьютеры пришли в состояние, требуемое политикой безопасности сети. В этом случае с помощью NAC можно не только проверить пользовательские устройства на соответствие политикам безопасности, но и заставить выполнять эти политики. NAC поможет компьютеру обновить ОС, антивирус, включить межсетевой экран и т. п. После этого компьютер опять подвергается проверке и в случае выполнения всех условий помещается в рабочий сегмент сети.

Разделение сети на рабочий и карантинный сегменты — это не самый сложный вариант, сегментов может быть столько, сколько необходимо. С помощью технологии NAC можно организовать контроль доступа в корпоративную сеть партнёров, сотрудников филиалов и гостей: на основании информации, полученной от компьютера партнёра/сотрудника/гостя, им предоставляется доступ к необходимым внутренним ресурсам.

Помимо перечисленных примером технология NAC позволяет контролировать состояние устройств, подключаемых удалённо. При дистанционном подключении к корпоративной сети через VPN тоже проводится проверка состояния компьютера на соответствие политикам сети и принимается соответствующее решение.

Рассмотрим компоненты NAC. Самым сложным в схеме решения NAC, на наш взгляд, является среда применения политик. Наиболее распространённые варианты такой среды приведены в табл. 1. Возможные варианты клиентов, запрашивающих доступ в сеть, сведём в табл. 2. В качестве сервера принятия решений выступают продукты разных вендоров, например Cisco NAC Appliance, Cisco ACS, Microsoft NPS, Symantec SEPM и т. п.

Основные причины неудачных внедрений

О внедрении решений с применением технологии NAC думают многие компании, однако реально работающих систем в нашей стране мало. Мы можем назвать ряд причин этого обстоятельства.

На рынке много предложений от разных вендоров, из которых трудно выбрать наиболее подходящее. Одни вендоры (например, Cisco, Juniper, Microsoft) утверждают, что возможности их решений практически безграничны и с ними можно интегрировать все ИТ-системы заказчика. Другие (скажем, Trend Micro, Sophos) упирают на то, что их решение идеально интегрируется именно с их продуктами, и хотя возможности этих решений ограничены, они позволяют оперативно справиться с любой конкретной задачей.

В первом случае возможности действительно велики, но нужно убедиться, что все устройства и сервисы заказчика, которые придется интегрировать с NAC-решением, поддерживаются его поставщиком. Показательно, что на данный момент Cisco Systems не является партнёром Microsoft по NAP (реализация технологии NAC, предлагаемая Microsoft), однако это не мешает использовать NAP в сетях, построенных на оборудовании Cisco. Во втором случае заказчик становится заложником ограниченного функционала и решений от одного вендора, но зато задача в целом упрощается и решается в более короткие сроки.

Хотя технология NAC лежит на стыке интересов служб ИТ и ИБ, основным ее заказчиком и потребителем построенных на ней решений должен быть отдел, отвечающий за ИТ-инфраструктуру, а не за безопасность. Отдел информационной безопасности должен выступать в роли консультанта, например, при разработке политик доступа к сети. Но, как показывает опыт, каждая компания решает данный вопрос, как может. Это сильно зависит от той роли и тех полномочий, которыми обладают ИТ-отдел и отдел безопасности в той или иной конкретной организации.

NAC — всегда гибрид

Мы считаем, что в России есть три лидирующих решения NAC (наша оценка связана не столько с функциональными возможностями продуктов, сколько с позицией вендора и возможностью получить помощь при внедрении и сопровождении продукта). Это Cisco NAC, Symantec NAC и Microsoft NAP. Практически всегда мы приходили к схеме использования решения как минимум двух вендоров (а иногда и трех), и всегда одним из них была компания Microsoft. Дело в том, что в Vista и XP SP3 встроен клиент для работы с NAC. (На текущий момент существуют клиенты и для других операционных систем, например для Linux и для Mac OS, но они пока не так функциональны, как клиенты для Windows). А про cвои продукты лучше всего знает сама Microsoft, поэтому потребуется NPS (Network Police Server). С другой стороны, применение политик на уровне сетевых устройств — не самое сильное место в Microsoft NAP. Поэтому приходится смотреть в сторону Cisco или Symantec.

Пять предпосылок для внедрения технологии NAC

- Требуется стандартизировать конфигурацию подключающихся клиентов и методы доступа в распределенной сети. С помощью технологии NAC можно проверить программную, а частично и аппаратную конфигурацию компьютера, который подключается к сети. Например, можно не допускать в сеть компьютеры, не имеющие ПО безопасности (антивируса, межсетевого экрана и т. д.), а если необходимо, то и прикладного ПО (например, клиента SAP или Microsoft Word). Проверять можно не только наличие ПО, но и его версии и обновления.

- Требуется организовать безопасный гостевой доступ к сети. Если в компании предусмотрен специальный гостевой сегмент сети, то с помощью технологии NAC можно автоматически предоставлять полный доступ в сеть сотрудникам и гостевой доступ всем остальным.

- Нужно контролировать состояние конечного сетевого устройства прежде чем оно подключится к сети. Один из вариантов реализации технологии NAC предполагает использование протокола 802.1x, с помощью которого можно аутентифицировать сетевое устройство на порту коммутатора, не допуская его в сеть. Порт коммутатора блокирует доступ в сеть до тех пор, пока устройство не будет идентифицировано и не будут применены заданные политики.

- Сеть построена на управляемом сетевом оборудовании. Наиболее полно технология NAC раскрывается при использовании сетевого оборудования, поддерживающего необходимые протоколы, например протокол 802.1x. Если в компании уже используется сетевое оборудование, поддерживающее необходимые протоколы, то использовать преимущества технологии NAC можно в полном объёме без каких-либо затрат на изменение сетевой инфраструктуры.

- В компании большое количество мобильных пользователей. При перемещении мобильного пользователя из одной части сети в другую следует предоставить ему доступ к необходимым ресурсам и в то же время контролировать устройство, с которого пользователь подключается к сети. С помощью технологии NAC можно задать политики и права доступа для пользователей независимо от текущего места их расположения в сети.

| Среда применения политик | Принципы работы | Преимущества | Недостатки |

|---|---|---|---|

|

Среда, поддерживающая протокол 802.1x |

Это протокол уровня 2, используемый для авторизации до поднятия протокола IP. Изначально порт коммутатора находится в состоянии shutdown. Клиент, называемый суппликантом, посылает данные авторизации на коммутатор, который пересылает их на RADIUS, и в случае успешной авторизации порт принимает состояние enable |

Авторизация и аутентификация устройства происходят до того, как компьютер получает доступ в сеть. Поддерживаются множественные схемы аутентификации |

Все устройства должны иметь установленный и корректно настроенный клиент (суппликант) |

|

VLAN |

VLAN сегментирует сеть на отдельные зоны. Перенося порт коммутатора из одной VLAN в другую, можно разграничивать доступ к ресурсам сети |

Технология VLAN проста и понятна, и многие компании уже используют VLAN в своих сетях |

Архитектура VLAN может быть очень сложной и динамичной, что затруднит поиск и устранение неисправностей в сети. Не все сетевые устройства умеют работать с VLAN |

|

Самоконтроль рабочей станции |

Вероятно, это была первоначальная идея NAC, когда само устройство определяет и контролирует доступ к сети через собственный сетевой экран |

Позволяет контролировать трафик не только на сетевом уровне, но и на уровне приложений |

Нужно централизованно управлять программным обеспечением и отслеживать его состояние, что в некоторых случаях может быть затруднительно |

|

DHCP |

При запросе IP-адреса от сервера DHCP последний в зависимости от условий может выдавать адреса из разных подсетей |

Легко внедряется и поддерживается |

Легко обходится установкой статических IP-адресов |

|

ARP (или ARP-spoofing) |

Предназначен для трансляции IP-адреса в MAC. Данные связки хранятся в ARP-таблице на каждом устройстве и периодически обновляются. Этот метод управляет ARP-таблицами на устройствах |

Используется на любом IP-устройстве, следовательно, здесь не потребуется никаких дополнительных установок или настроек |

Обходится настройкой статической ARP-таблицы |

|

DNS |

В зависимости от условий переводит символьное имя в специфический IP- адрес |

Не требует никаких дополнительных установок или настроек |

Обходится статическими привязками символьных имён к IP-адресам |

| Варианты клиентов(метод запроса доступа | Принцип работы | Преимущества | Недостатки |

|---|---|---|---|

|

Установленный агент |

Программный агент, установленный на машину и предоставляющий все необходимые для доступа в сеть сведения. Агент может быть реализован как самостоятельное приложение или как часть какого-то другого приложения |

Устанавливается и настраивается разово. Позволяет контролировать огромное количество параметров |

Не для всех ОС есть агенты. Агенту необходимы определённые права доступа в систему |

|

Скачиваемый агент |

Программный агент, написанный на таких языках, как Java или ActiveX, скачиваемый и запускаемый при запросе доступа в сеть |

Не требует предварительной установки на клиентское устройство. Работает в самых разных ОС. Имеет малый объём |

Не все системы поддерживают мобильный код. Для запуска скачиваемого агента требуются соответствующие права в ОС |

|

RPC (Remote Procedure Call) |

Данные о клиенте запрашиваются посредством вызова RPC или WMI |

Не требуется установка и запуск каких-либо агентов. Позволяет контролировать огромное количество параметров |

Не все ОС поддерживают RPC. Сервер, запрашивающий данные, должен обладать административными правами на клиентском устройстве |

|

Сканер уязвимостей |

Сервер сканирует устройство, запрашивающее доступ к сети. На основе результатов сканирования определяются тип ОС и запущенные сервисы |

Не требуется установка агентов. Предоставляет полную информацию о возможных точках угрозы на устройстве |

Предоставляет поверхностную информацию об устройстве. Сканирование может занимать продолжительное время. В ходе сканирования может привести к краху некоторые сервисы, работающие на устройстве |

|

Пассивный мониторинг |

После предоставления доступа в сеть отслеживается поведение устройства (попытки сканирования, рассылки И т. д.) |

Не требуется установка агента. Обнаруживается вредоносное поведение устройства в сети. Сканирование ведётся в реальном времени |

Предоставляет поверхностную информацию об устройстве |

С авторами, сотрудниками компании “Поликом Про”, можно связаться по электронной почте:MOreshin@polikom.ru, RSovalov@polikom.ru,KTroitskiy@polikom.ru.