LastPass — один из самых популярных менеджеров паролей, может поэтому сообщения о его проблемах с безопасностью в последнее время появляются весьма часто. Так, в конце ноября прошлого года в LastPass специалисты по безопасности обнаружили целый ряд багов, а еще раньше, летом

Кессиди назвал обнаруженную уязвимость «LostPass». Как он сообщает в своём блоге, для её активизации он создал специальный инструмент. С его помощью можно автоматизировать простейшую фишинговую атаку на пользователей LastPass. Захватив мастер-пароль к хранилищу паролей жертвы, взломщик получает доступ не только к паролям, но и к электронной переписке и документам.

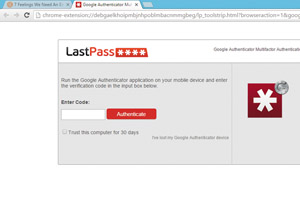

Найденная уязвимость эксплуатируется следующим образом. Сначала злоумышленник заманивает владельца аккаунта LastPass на свой сайт, который демонстрирует поддельное уведомление о том, что его сессия истекла и необходимо залогиниться снова. Так как уведомление поддельное, нажатие на кнопку «Try Again» приведёт жертву на специально созданную страницу, выглядящую точно так же, как стандартная форма для ввода логина и пароля LastPass. Она даже адрес будет иметь почти такой же, какой обычно имеют служебные страницы браузера, открываемые установленными расширениями.

После ввода логина и пароля на фишинговом сайте они попадают в руки к хакерам. Атака срабатывает даже в том случае, если у пользователя включена двухфакторная аутентификация. Атакующий может использовать украденные учетные данные против LastPass API, верифицировать их и даже запросить у пользователя код двухфакторной аутентификации.

Фишинговая атака работает только против пользователей браузера Chrome. Firefox и прочие браузеры используют другой механизм для вывода всплывающих уведомлений LastPass.

Разработчики менеджера паролей уже знают о проблеме. Кессиди связался с ними в ноябре 2015 г. Ознакомившись с его изысканиями, компания сделала вывод, что «это не уязвимость, а фишинговая атака». Тем не менее, разработчики попытались переделать механизм вывода уведомлений об истекшей сессии. Согласно отчету Кессиди, безрезультатно — новая методика по-прежнему базируется на веб-инъекциях, а пользователи уязвимы для атак.

Пока разработчики LastPass не предпримут меры по недопущению подобных фишинговых атак, пользователи могут временно отключить браузерное расширение этого сервиса. Кессиди рекомендует им вместо браузерного расширения использовать приложение. Также он отмечает, что ограничение по IP, доступное в платной версии LastPass, надежнее двухфакторной аутентификации. Более радикальный вариант защиты пользователей заключается в поиске равноценной LastPass альтернативы для хранения паролей и конфиденциальных данных.