Компания FireEye, один из ведущих мировых поставщиков средств защиты ИТ-систем от внешних угроз, объявила о намерении расширять свое присутствие на российском рынке. Конкретным шагом в этом направлении стало появление у американского вендора в России второго дистрибьютора, им стала компания Netwell. Комментируя этот факт, менеджер по работе с партнерами в Северной и Восточной Европе FireEye Михал Боровицки (Michal Borowiecki) сказал, что переход от модели работы через эксклюзивного дистрибьютора (ранее на территории России и СНГ им была компания IT Guard) к использованию параллельных каналов поставки продуктов (вторым дистрибьютором является Axoft) позволит активнее развивать отношения поставщика с системными интеграторами и заказчиками.

Тема защиты информационных систем от внешних угроз уже более двадцати лет является одной из главных в ИТ-сфере, ее актуальность только постоянно возрастает вследствие, с одной стороны, растущей важности ИТ в бизнесе и в частной жизни, с другой — из-за того, что ИТ-мир становится все более распределенным и взаимосвязанным. Казалось бы, состав ключевых игроков в этой сфере сформировался еще в середине

Именно по такому сценарию развивалась FireEye, которая, стартовав в 2004 г., уже через девять лет приобрела публичный статус и сегодня ведет свою деятельность в 67 странах, имея свыше 4000 клиентов, преимущественно в сфере крупного бизнеса. По мнению Михала Боровицки, такой успех во многом определяется тем, что компания изначально специализируется на применении превентивных методов защиты от компьютерных атак, основанных не на использовании сигнатур уже обнаруженных вирусов, а на анализе поведенческих характеристик вредоносного ПО. Именно такой, в середине прошлого десятилетия довольно новый подход, позволил ей занять достойные позиции на рынке ИБ, поскольку многие его игроки тогда продолжали делать ставку на традиционные сигнатурные методы.

Важным этапом в развитии бизнеса FireEye стал 2013 г., когда она, сделав ряд приобретений на рынке, решила активизировать свою деятельность в Европе, в том числе, расширив свое присутствие в восточной части Старого света. Именно тогда она вышла на российский рынок, заключив в 2014 г. первые деловые контракты. К настоящему моменту у компании в нашей стране уже есть целый ряд серьезных клиентов, в основном в финансовой сфере и телекоме, сейчас она намерена сделать акцент на расширении партнерской сети и спектра вертикальных сегментов заказчиков.

Менеджер системных инженеров компании в Восточной Европе Томаш Петржик (Tomasz Pietrzyk) рассказал о растущей актуальности задачи обнаружения и блокировки угроз «нулевого дня». Что же касается безопасности клиентских устройств, то здесь сегодня главным источником угроз сегодня являются электронная почта и неаккуратная работа с ней конечных пользователей. Для защиты на уровне рабочих станций компания предлагает свое решение EndPoint.

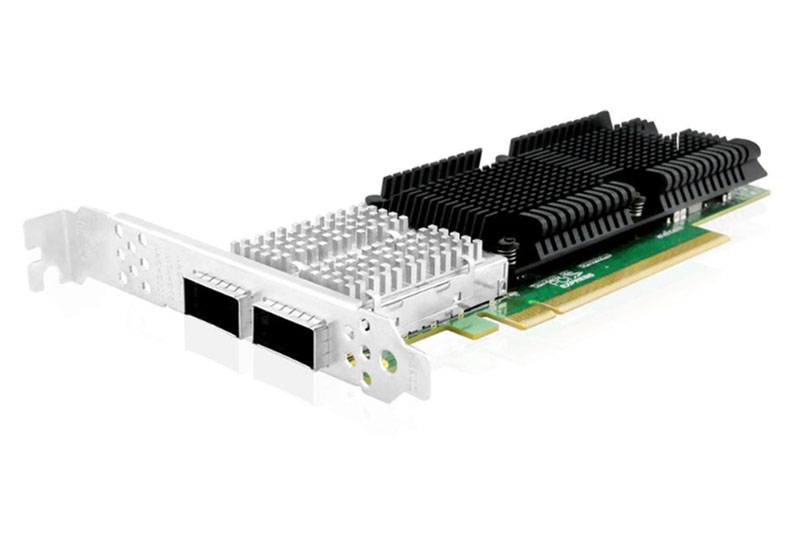

Кроме того, для проведения динамического анализа угроз FireEye разработала технологию Multi-Vector Virtual Execution (MVX), которая, функционируя в виде отдельного программно-аппаратного комплекса, позволяет выявлять во входящем сетевом трафике подозрительные объекты (содержащие в себе интернет-ссылки, вложения в почтовые письма, файлы с исполняемым кодом и пр.) и проверять их на безопасность в специальных изолированных виртуальных машинах. Для выполнения подозрительных программ используется специальный защищенный гипервизор FireEye Hardened Hypervisor, который не позволяет анализируемой программе узнать, что она запущена на виртуальной машине. В случае обнаружения вредоносных признаков такие объекты блокируются. Кроме того, решения FireEye анализируют исходящий трафик с целью выявления подозрительных объектов и последующего обнаружения инфицированных узлов ИТ-инфраструктуры организации.

По мнению ИБ-специалистов, сейчас особенно быстро растет актуальность так называемых целенаправленных атак (APT, Advanced Persistent Threat). Особенность этого вида угроз заключается в том, что сами атаки проводятся максимально незаметным образом (тут можно привести аналогии с действиями тайных агентов). С помощью этих средств злоумышленники действуют тихо и не спеша, могут, долгое время не обнаруживая себя, наладить каналы утечки документации, внедрить средства перехвата паролей и осуществлять постоянный анализ внутренней сети предприятия для планирования дальнейших акций.

Исследования рынка показывают, что компании в США узнают о заражении своей ИТ-системы вирусами в среднем только спустя