Еще три-пять лет назад работодатели не были готовы к тому, что сотрудники начнут работать с корпоративным контентом посредством смарт-девайсов, но стремительное развитие мобильных технологий диктовало свои условия.

Мобильные ECM-решения становятся все более популярны. Объем риска для корпоративного контента в связи с этим экспоненциально возрастает. Тем не менее уже сейчас есть ряд решений проблем безопасности.

Одни из первых мобильных ECM-решений позиционировались как инструменты работы руководителей. Это было обусловлено относительной дефицитностью смарт-устройств, их элитарностью из-за накрученных посредниками цен и затрудненности покупки (по крайней мере, так было до начала официальных продаж iPad в России).

Со временем смартфоны и планшеты стали доступнее, мобильный Интернет ускорился и расширил географию — всё это факторы, обусловившие широкое использование мобильных гаджетов в бизнес-процессах. Актуальной тенденцией стала разработка специализированных ECM-решений сначала для руководителей среднего звена, а потом и для других пользователей.

Сегодня на руках у рядовых сотрудников зоопарк устройств, с помощью которых они хотят получить доступ к корпоративным данным для тех или иных целей. Люди не желают тратить время попусту в пробках, поездках, кафе, залах ожидания аэропортов, хотят работать на ходу, и это во многом выгодно исамим компаниям, и их руководству.

Каждый из перечисленных этапов эволюции обуславливает разные уровни угрозы инфраструктуре бизнеса со стороны ECM-системы.

Что опасней: взлом доступа руководителя или рядового сотрудника?

На первый взгляд доступ злоумышленника к бизнес-контенту от имени руководителя кажется самым опасным. Генеральный директор практически всегда имеет неограниченный доступ к любой информации, в том числе к коммерческой тайне и конфиденциальным данным. Утечка контента в этом случае может дорогого стоить.

Но нужно заметить, что при работе с ECM-системой функции руководителя зачастую сводятся к утверждению, подписанию документов или, максимум, к активному чтению контента. Прочие действия за директора выполняют секретари, помощники, подчиненные и т. д. Это значит, что мобильный веб-доступ или приложение для работы в системе для руководителя имеет ограниченный функционал, подразумевает только несколько типовых сценариев действий.

Когда доступ через смартфоны и планшеты предоставляется топ-менеджерам, опасность для контента возрастает не только из-за расширения круга лиц и устройств, но еще и из-за расширения сценариев взаимодействия с системой. Вес данного фактора может быть больше, чем вес фактора конфиденциальности информации. Топ-менеджеры могут более активно работать с документами — вносить правки, удалять информацию и т. д.

Когда же удобства мобильного доступа “спускаются” на уровень специалистов, то сценариев взаимодействия с контентом становится еще больше. Расширяется функционал работы с задачами и документами. Злоумышленник может получить доступ к управлению записями, веб-контентом, базой знаний, потоками работ и т. д. Появляются риски не только утечки информации, но и порчи контента или даже поломки системы.

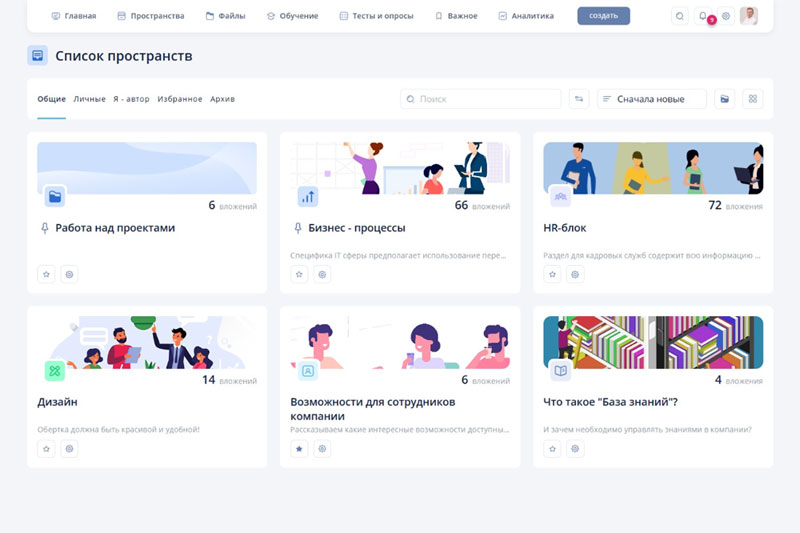

Увеличение объема риска при расширении круга лиц, имеющих мобильный доступ к ECM-системе, иллюстрируют приведенные графики (см. рисунок), где вертикальная ось показывает уровень конфиденциальности информации, а площадь сечения в горизонтальной плоскости отражает объем риска на каждом из уровней.

Как решаются проблемы безопасности

Вендоры посильно занимаются защитой своих продуктов. Но проблема безопасности с их точки зрения может выглядеть абстрактной. Поставщик решения (особенно, если речь идет о “коробке”) строит только гипотетическую модель угроз. В идеале с реальной моделью должна быть знакома профильная ИТ-служба заказчика. На практике редко встречаются ситуации, когда у покупателей ECM-решений есть достаточно квалифицированные службы безопасности. Это усложняет защиту корпоративного контента.

Базовым решением для обеспечения безопасности в первое время была централизованная закупка смарт-устройств для сотрудников, работающих удаленно. К примеру, большим спросом пользовались бизнес-смартфоны BlackBerry, славящиеся защитой всякого входящего и исходящего трафика. Практически все вопросы безопасности таким образом закрывались. Тем не менее централизованные закупки со временем стали постепенно сходить на нет, что было обусловлено в том числе и сокращением ИТ-расходов даже в самых крупных компаниях.

Наступила эпоха BYOD — концепции, удобной с точки зрения как работодателя, так и рядовых сотрудников. Производители смартфонов сегодня стараются занять нишу бизнес-девайсов и укрепиться в ней. Так, Samsung в рамках концепции SAFE (Samsung for Enterprise) представила технологию KNOX, позволяющую разделять личное и рабочее пространство пользователя в смартфоне. Компания BlackBerry решила “поделиться” собственной аналогичной наработкой Balance с платформами iOS и Android; ранее функция Balance была вшита в платформу BlackBerry10 на уровне ядра.

Соответственно, вопросы безопасности мобильного доступа к ECM-системам отчасти решаются непосредственно производителями устройств.

На уровне поставщика системы или на уровне ее администрирования для сокращения рисков могут выделяться отдельные доступные мобильным пользователям сценарии работы с корпоративным контентом. Функционал мобильного доступа может позволять редактировать, но не удалять документы или же может позволять вносить изменения в контент только в новых версиях документов — всё это меры, которые снижают уровень угрозы бизнесу.

Также минимизируется количество операций с контентом вне системы. Запрещается хранение локальных копий документов, операции производятся на сервере, данные при передаче на устройство обязательно шифруются.

Для реализации работы непосредственно на сервере необходим постоянный доступ к Интернету. Актуальная проблема отсутствия интернет-соединения решается приложениями. В этом случае работа с контентом происходит на смарт-устройстве пользователя, а с сервером данные синхронизируются при наличии соединения. На первый план для обеспечения безопасности выходит шифрование данных. (В качестве примеров приложений, которые реализуют защищенную удаленную работу, можно привести iDecide и DIRECTUM Solo.)

Также на помощь всем мерам по обеспечению безопасности должна приходить ответственность каждого сотрудника, который готов пользоваться возможностью концепции BYOD. Работодатели, разрешающие сотрудникам использовать собственные девайсы для работы, должны выработать адекватные политики безопасности.

Автор статьи — бизнес-аналитик компании DIRECTUM.